|

Чтобы вдохнуть в проект жизнь, и тем самым придать

проекту активности у наших админов есть свой блог, на котором один из

системных администраторов компании SecureServerTech™ Андрей - наш самый

активный "писатель", будет оставлять свои заметки по интересным

событиям на нашем сервисе. Как вы понимаете в основном речь будет идти

об атаках, об их характеристиках, уникальностях и т.д. Заметки будут

располагаться в порядке убывания их даты. Само собой - про все атаки

здесь мы писать не будем - ибо тогда всё время будет уходить на такие

"сочинения", но так как мы только начинаем блог, опишем большинство

последних атак (пусть даже они были небольшими). Итак, начнем...

13 Ноября 2011г. Сорри,

долго ничего не выкладывали - руки не доходили. Далее следует некоторое

количество скриншотов статистики с защищенных портов. No Comments...

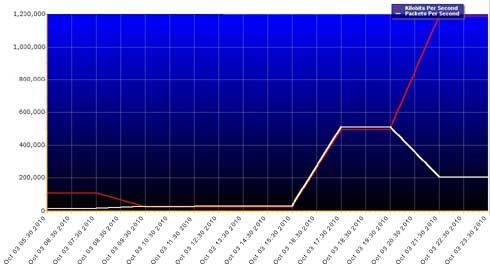

6 октября 2010г.

Одна атака идет за другой! Такое впечатление, что на сайты открыли сезон

атак. Как и в предыдущий раз, на нашего давнего клиента началась мощная

атака. Атакующие не скупились на количество ботов, а те, в свою очередь

- на количество GET-запросов… В пике атака достигала 12 000 запросов

в секунду. В начале атаки сетевое оборудование показывало около 250K

PPS, но за небольшой промежуток времени атака набрала мощность уже до

350K PPS. Засучив рукава, мы подстроили фильтры и… - сайт клиента начал

работать как обычно…

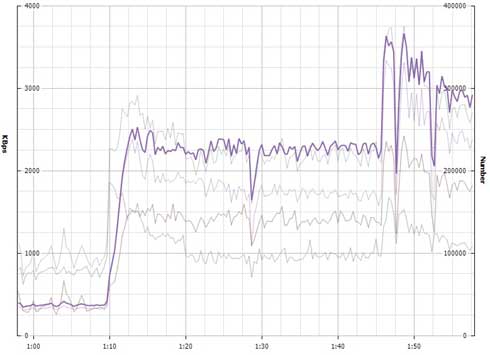

3 октября 2010г.

И вот наступила осенняя пора, похолодало, небо затянуло тучами, деревья

сбрасывают листву, а животные уютно устраиваются в своих пещерках и

берлогах… Но досеры и не собираются впадать в зимнюю спячку. Каждый

день они находят новые ботнеты и организовывают атаки на сайты, добиваясь

их полной неработоспособности. И вот в очередной раз досеры попытались

вывести из строя сайт нашего давнего клиента… К слову сказать – это

заблуждение, что «ддос-бомба» не падает в одну воронку два раза. Как

показывает практика, время от времени начинают атаковаться сайты даже

самых древних наших клиентов. Но у многих клиентов есть совершенно здоровое

стремление обезопасить свой проект, застабилизировать его. Такие клиенты

не делают мучительных прыжков с более дорогого ддос-защищенного хостинга

на обычный, а при возобновлении атаки – обратно, выбирая стабильность,

нежели дешевизну экспулуатации их проекта. Тем более, что такие прыжки

требуют постоянной работы над переносами ресурса. …но вернемся к последним

событиям… Атакующим надо отдать должное - атака организована на высшем

уровне: большой ботнет, который умело подделывается под запросы обычных

пользователей… постоянно меняющийся тип атак... Пришлось применять нестандартный

подход к защите и к настройкам сетевого оборудования. В итоге мы смогли

отбить атаку и сдерживать новые натиски атакующих. (На графика показано

начало атаки.)

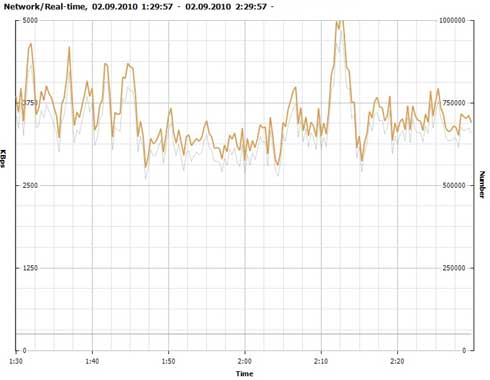

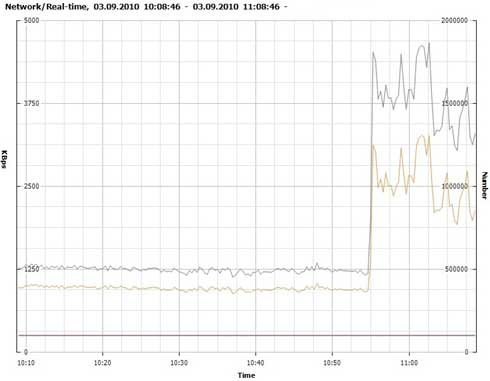

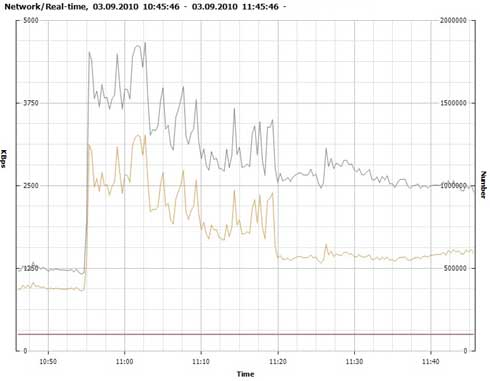

2 сентября 2010г.

Осень, начало учебного года, все школьники и студенты вернулись к своим

партам, а ддосеры - к ботнету... И, само собой - приступили к своим

черным делишкам. И вот уже есть результат - началась атака на одного

нашего давнего клиента. Атакующие не стали мелочится, использовали всех

ботов которые были в наличии, тип атаки был GET, канал не забивали,

но количество пакетов было очень большое - более 2000000 PPS в пиковой

нагрузке. Досеры постоянно меняли тип атаки и ботов, но результат был

один и тот же - сайт был доступен, впрочем, как и всегда.

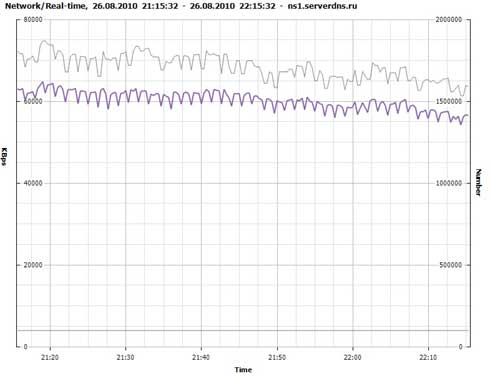

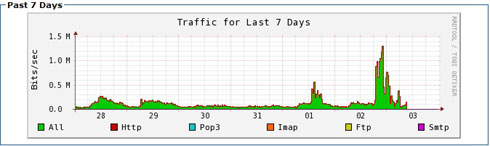

6 августа 2010г.

Появился новый клиент... И, как обычно, информация о мощности атаки

неполная и не вырисовывает всю картину. Настроили фильтры, переписали

NS'ы домена на наши DDoS защищенные DNS, и как только обновились записи,

мы сразу увидели атаку. Мощность атаки составила 400Mbit, система отфильтровала

атаку быстро и сайт клиента работал. Атака продолжалась весь день, после

чего досеры поняли что сайт атаковать бесполезно.

Но спустя некоторое время, оказалось, что атакующие

не собирались просто так сдаваться, после не большого перерыва, набравшись

сил и увеличив ботнет, нанесли очередной удар по сайту... Новый натиск

продолжался два дня... Применялись разные типы атак, но сайт продолжал

работать, а досеры в пустую гоняли свой ботнет :)

Стало понятно, что атака на сайт не удалась, и тогда

атакующие решили атаковать DNS (если NS сервера не имеют DDoS защиты

- DNS-атака напрочь вышибает NS'ы домена, и сайт так же становится недоступным,

вследствие недоступности DNS). Тактика атакующих понятна, ибо не многие

хостинг компании думают о защите своих DNS серверов, так как их не часто

атакуют, да и атака на все четыре сервера сразу удовольствие не из дешевых.

На всех наших DNS установлена защита от DDOS-атак. Атакующие ддосили

наши DNS в течении всего августа, мощность атаки составила 70Mbit, конечно

канал они не забили, но вот количество пакетов за секунду было огромное

- чуть больше 1500000 PPS.

5 августа 2010г.

Лето подходит к концу, многие возвращаются из отпусков и, конечно, к

своим компьютерам и ботнетам возвращаются досеры. Судя по мощности атаки

на одного из наших клиентов, досеры только разминаются, так как мощность

атаки всего 180 GET запросов в секунду и не большой ботнет, сайт клиента

даже не почувствовал атаки и продолжал работать.

26 февраля 2010 г.

На наших серверах установлен антивирус, правила mod_security

и другие программные средства, повышающие уровень защиты сайтов наших

клиентов. Это еще одно преимущество, которое нас отличает от конкурентов.

После того как атакующие поняли, что ddos-атакой нашего клиента не возьмешь,

они решили взломать его компьютер и украсть пароли от ftp-аккаунта.

О том что пароли похищены, клиент узнал от нас, т.к. злоумышленник пытался

залить вредоносный код на сайт клиента, но ему этого не удалось, т.к.

наша система безопасности не только сообщила о попытке такой заливки,

но и удалила вредоносный код еще на этапе загрузки. Мы незамедлительно

сообщили клиенту о таком факте клиенту, после чего он сменил все пароли.

Таким образом была остановлена попытка взлома сайта, а защита еще раз

доказала свою эффективность. Вот такой вредоносный код пытался залить

злоумышленик (строки из логов):

# Regular expression match = [Web Shell by oRb]:

'/tmp/phpOLqEyu'

# ClamAV detected virus = [PHP.Shell-18]:

'/tmp/php6Apc8C'

# Known exploit = [Fingerprint Match]:

'/tmp/phpfanXiD'

# ClamAV detected virus = [PHP.Defash.B]:

'/tmp/phpReEJ4Q'

# Known exploit = [Fingerprint Match]:

'/tmp/phpsrGvC1'

# ClamAV detected virus = [ASL.Malware.phpremoteview.UNOFFICIAL]:

'/tmp/phpMYMSm3'

# Known exploit = [Fingerprint Match]:

'/tmp/phpjadeEW'

# ClamAV detected virus = [ASL.Malware.cybershell.UNOFFICIAL]:

'/tmp/phpR7fqFH'

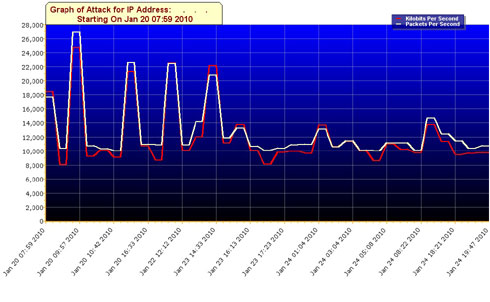

4 февраля 2010 г.

Конец Января - начало Февраля оказалось жарким. Ддосеры решили растопить

лед на проводах своим паразитным трафиком… Но сегодня день прошел довольно

тихо (здесь мы не учитываем тех атак, на которых, как мы говорим «забыли

выключить», ибо под такие атаки уже настроены фильтры, и процесс защиты

идет автоматически)… Исключение составил один наш давний клиент, который

опять подвергся DDoS атаке. Правда, мощность была крайне небольшая -

ботнет состоял из чуть больше 1000 IP - адресов, тип атаки - GET. Количество

запросов было так же небольшим - 30-40 запросов в секунду, но вот из-за

того что это была GET атака - процессы скопились в небольшую очередь

(Get атака – это когда формируются правдоподобные запросы, и атака тем

самым «дергает» PHP-скрипты и базу MySQL. Такая атака довольно плохо

фильтруется автоматикой)… Пара минут - и боты больше не дергают сайт,

он работает, как и прежде.

3 февраля 2010 г.

У наших заокеанских коллег сайты .ru славятся одной особенностью - иногда

на них забывают выключить DDoS атаку. Видимо на одного из наших клиентов

тоже забыли выключить атаку, просто по-другому нельзя объяснить это.

Зачем ддосить сайт, если он продолжает работать нормально и при DDoS

атаке? Видимо ддосеры всего лишь честно отрабатывают полученные за атаку

$$...

3 февраля 2010 г.

Февраль интересный месяц, единственный у которого число дней меняется

с 28 на 29 и обратно. Начался он тоже интересно – слабой, но поразительно

настырной атакой. На сайт (информационный портал) нашего клиента опять

началась слабая DDoS атака. Ботнет крайне мал – всего 100 - 200 IP -

адресов, тип атаки GET, запросы одни и те же... Даже скучно… Боты легко

блокировались, и в ответ атакующие стали увеличивать их число... Поняв,

что веб-сервер (80-й порт) им не «завалить» они от безысходности начали

ддосить почтовые сервисы (110-й и 25-й порты). Такая детская атака была

нейтрализована в самом зачатке, и атакующие даже не увидели эффекта

– почтовый сервер продолжал работать в своем штатном режиме, очищая

трафик от Spam’а и вирусов. Можно сделать вывод что ддосили "пионеры"

своими полубесплатными ddos-программами… хе-хе… Пламенный им привет!

24 января 2010 г.

Все праздники миновали, все отдохнули… новогоднее затишье есть и в интернете

- ведь ддосеры тоже люди :). Появился новый клиент с атакой мощностью

22K PPS (22 000 пакетов в секунду). Атака была быстро отражена, но ддосеры

просто так не сдавались. Они перепробовали несколько типов атак, в ход

шли и GET запросы, и SYN-flood и даже Ping (это уже вызывает улыбку),

но сайт продолжал работать. В итоге ддосеры оставили сайт, но по-моему

забыли выключить ботов.

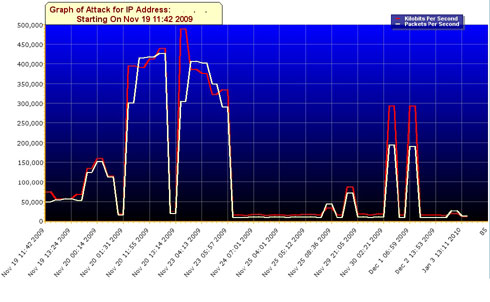

3 января 2010 г.

Начало нового 2010 года, пора подвести небольшой итог осенней поры.

Мощных атака не было, были маломощные, средние и чуть выше среднего,

но всех их объединяет небольшая продолжительность. Это и понятно, зачем

гонять в пустую ботсеть, если атакуемый сайт продолжает работать при

атаке. В Ноябре появился новый клиент со средней атакой чуть больше

400K PPS, но была быстро отражена, и сайт продолжает и по сей день стабильно

работать. В Декабре была попытка начать DDoS атаку на нашего давнишнего

клиента, но была остановлена в самом зачатке.

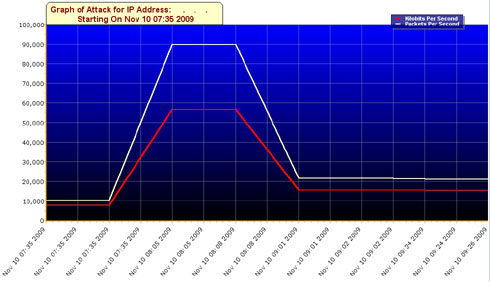

10 ноября 2009 г.

Пришло время подумать где встретить новый год... В интернете стали востребованы

сайты туристических агентств, и, как следствие, недобросовестные конкуренты

начали заказывать DDoS атаки. У клиентов, которые у нас хостятся давно,

наблюдается феномен «проб на зубок» - время от времени организуются

небольшие атаки (мы их называем проверочными) с целью – узнать, есть

ли защита у сайта на данный момент времени, и стоит ли заказывать мощную

атаку…Такой атаке подвергся один из наших клиентов, но ддосеры сразу

поняли что смысла нет атаковать этот сайт. Этот случай – еще одно подтверждение

общеизвестной истине: - «Лучшее лечение - профилактика». Думайте сами…

|